DNS

用于解析域名的IP,分为A,C name,ptr,mx等记录,A为主机记录,就是可以直接查询到相对应的IP, C name 别名记录(返回下一个域名),ptr IP查域名,mx邮件记录。

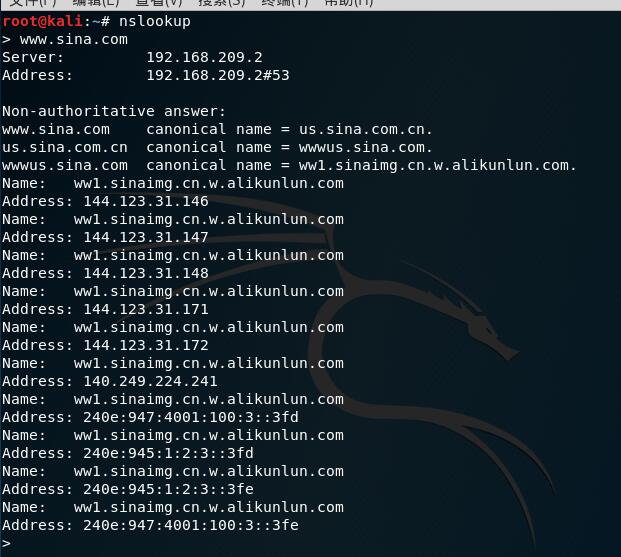

nslookup

kali中使用nslookup命令,进入之后,输入想要查询的域名:

可以看到,www.sina.com一步步的指向真正的域名IP,那个Server使我们的域名服务器主机,我们可以使用:set type=a等记录设置我们想要查看的信息,默认只有a记录的。使用set type=ptr反向查询IP对应的域名,通过使用:server xxx.xxx.xxx.xxx来设置我们的域名服务器。

type与q相同。

q=any的话呢是将所有的记录全部查询出来。

text记录使用spf反垃圾的一个功能,也是反向解析,主要是判断是否是真正的邮件服务器发送来的。

nslookup也是可以再一条输入,就是在后面跟上。

例如:nslookup -q=any www.sina.com XXX.XXX.XXX.XXX

智能DNS

主要是用户所处的位置不同,返回的IP也是不同的。

dig

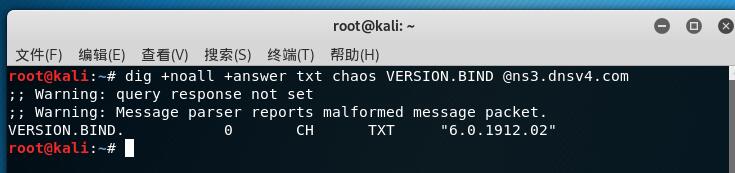

DNS查询bind信息

查询DNS服务器使用的bind版本信息可以帮助我们获取DNS服务器的相对应的漏洞信息,寻找机会去得到DNS服务器中的数据,在dig中可以使用:dig +noall +answer txt chaos VERSION.BIND @ns3.dnsv4.com命令来查询bind的版本信息,但是不是所有的都可以:

@后面的是我们需要查询的服务器,在查询域名ns记录的时候我们是可以获取到的。

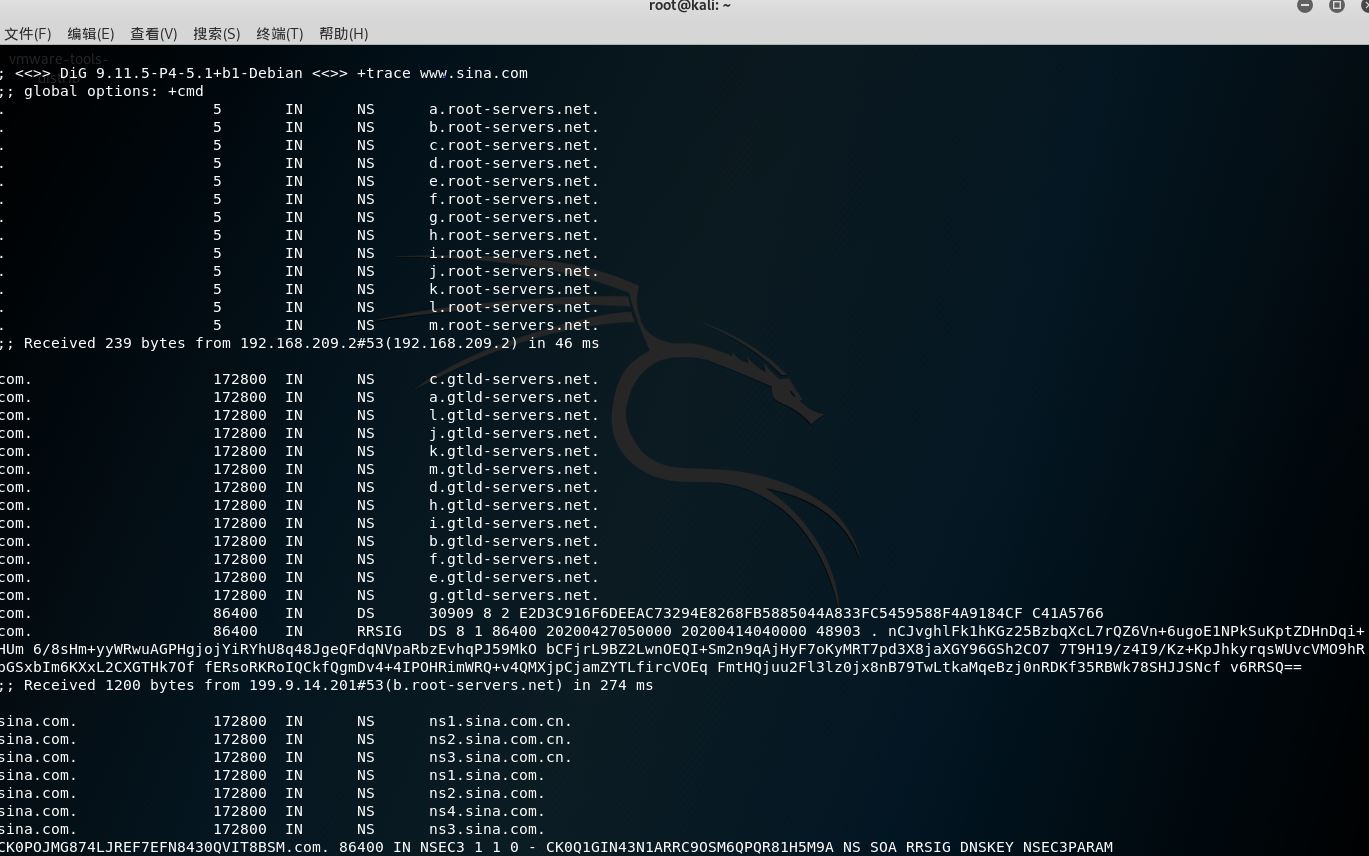

DNS追踪

通过使用:dig +trace www.sina.com,就可以对其追踪DNS信息,访问的方式是先通过本地DNS获取root域的信息,返回root域的名称,再通过root域获取.com域的信息,在这期间虽然获得了.com的信息,但是还是再一次通过本地DNS进行一个验证,获取到了.com的域DNS服务器信息,再通过其获取sina.com域的域名服务器,再通过sina.com获取到了www.sina.com的具体IP地址。

在这期间需要注意的是,dig多次访问本地DNS以验证我们通过root和.com获取到的信息的正确性。

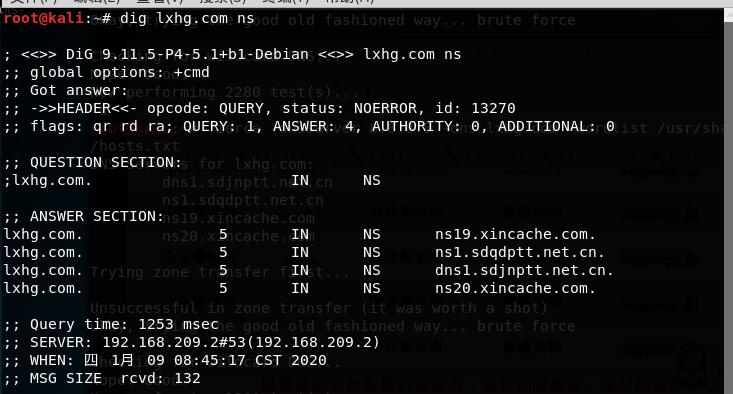

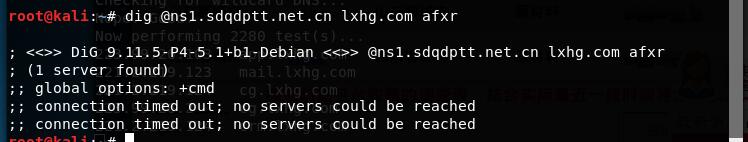

DNS服务器区域传输

使用afxr可以进行DNS服务器的区域性传输,有的时候服务器存在一定缺陷的时候我们是可以获取到相对应许多信息的,有时候会获取到域名下的许多不知道的域名:

可以看到获取到了许多信息,使用的格式是:dig @域名服务器 域名 afxr这个样子就可以获取到传输的信息了。host -T -l 域名 域名服务器也是可以进行获取的(-T使用TCP方式)

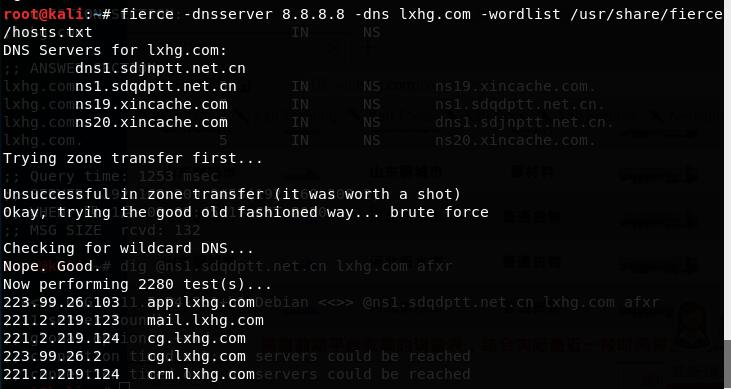

DNS字典爆破

fierce命令在DNS信息收集的时候很好用,他会自动帮助我们查找ns记录,并且还会闲判断是否存在DNS服务器域传输的漏洞,最后再暴力破解是否存在字典中的子域:fierce -dnsserver 8.8.8.8 -dns 域名 -wordlist /usr/share/fierce/hosts.txt8.8.8.8是我们指定的域名服务器。

注意的是,我们不能带前面的子域名。dnsenum -f 文件 -dnsserver 8.8.8.8 sina.com -o sina.xml基本格式也是很类似的。

这个的功能很全面,支持域传输,版本信息,爆破,还支持导出文件:

还算比较好用,但是感觉慢了一点。

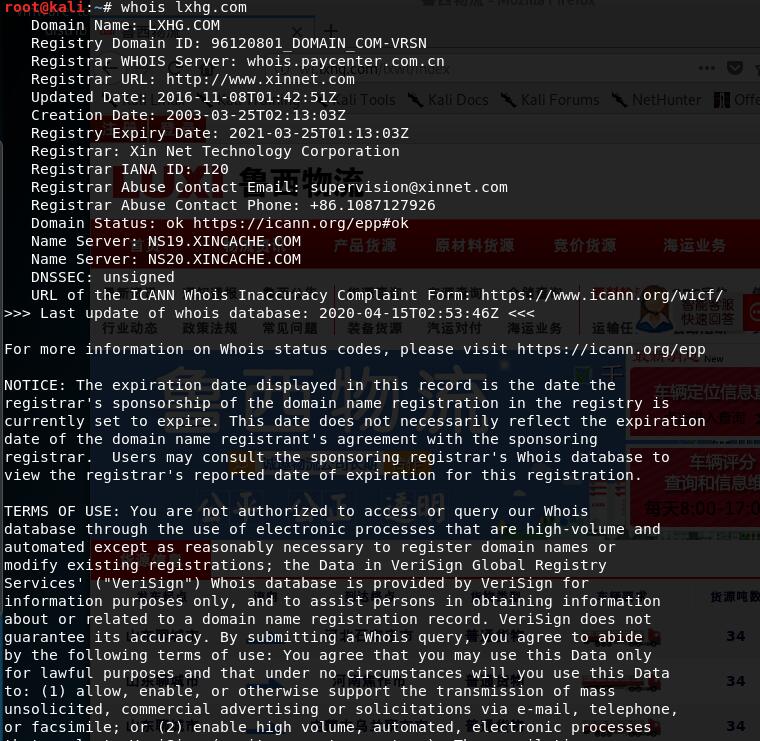

DNS注册信息

这个也是比较关键的一部分,使用whois命令可以轻松收集到许多信息:whois xxx.com

许多信息的都是已经收集到了。