内网渗透

劫持内网数据包,强行更改DNS

环境

攻击机:Kali(192.168.209.137)

靶机:32位XP(192.168.209.129)

我们使用ETTERCAP

ETTERCAP一款著名的嗅探劫持工具,比较好用的插件就要数DNS劫持和ARP欺骗了。

使用vim /etc/ettercap/etter.dns编辑我们的配置文件,在这之前,我们需要先规范我们的思路,在这里既然可以劫持DNS,

这个时候我们的ettercap就该上场了,我们首先设置我们的DNS劫持页面。

vim /etc/ettercap/etter.dns 使用VIM进行编辑,也可以用自带的文本进行编辑。

将下面的这段文本找到并改为这个样子:

1 | microsoft.com A 107.170.40.56 |

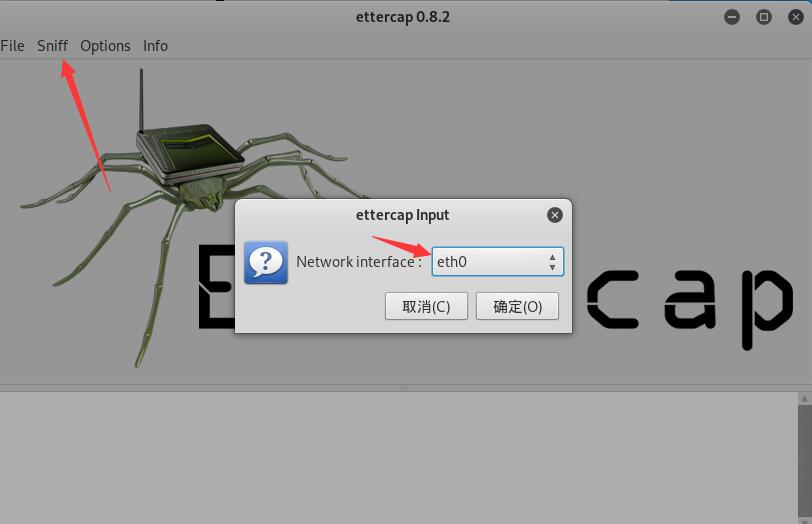

我们打开劫持工具,首先设置我们的网卡:

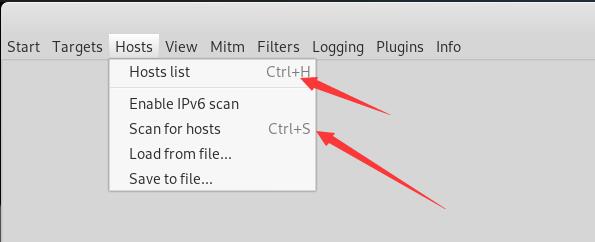

设置好我们的网卡之后,我们扫描内网的机子,然后设置劫持,这里点击这两项:

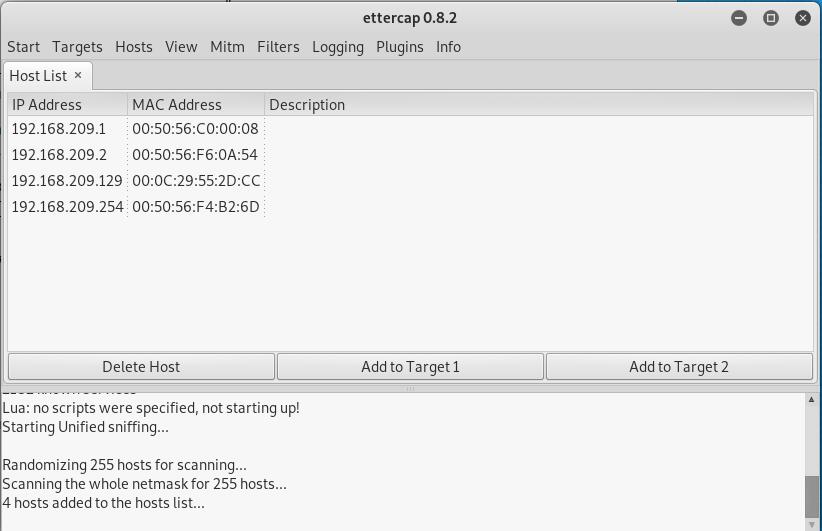

我们会得到如下的几个IP:

首先.1的使我Win10的机子,.2是我的网关,.129是目标的机子,这个时候我们将.2的机子Add to Target1,.129的机子Add to Target2.

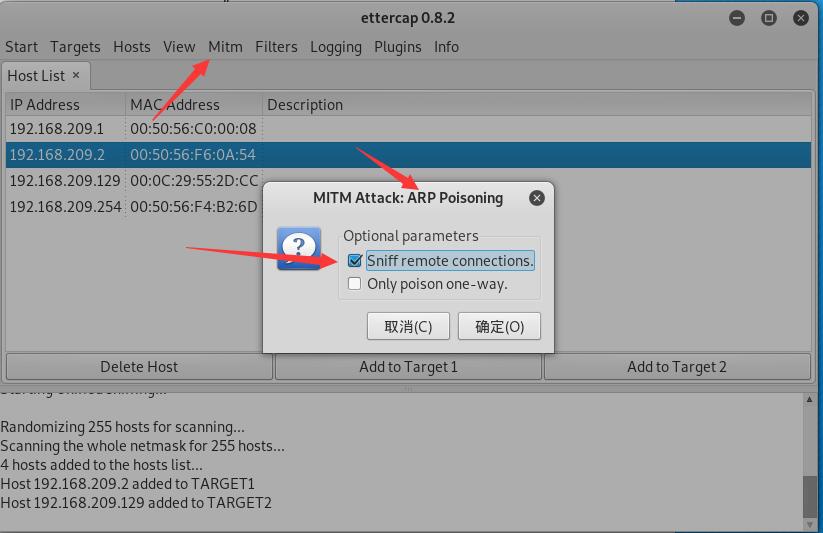

之后我们设置我们的ARP,根据我这个样子进行设置:

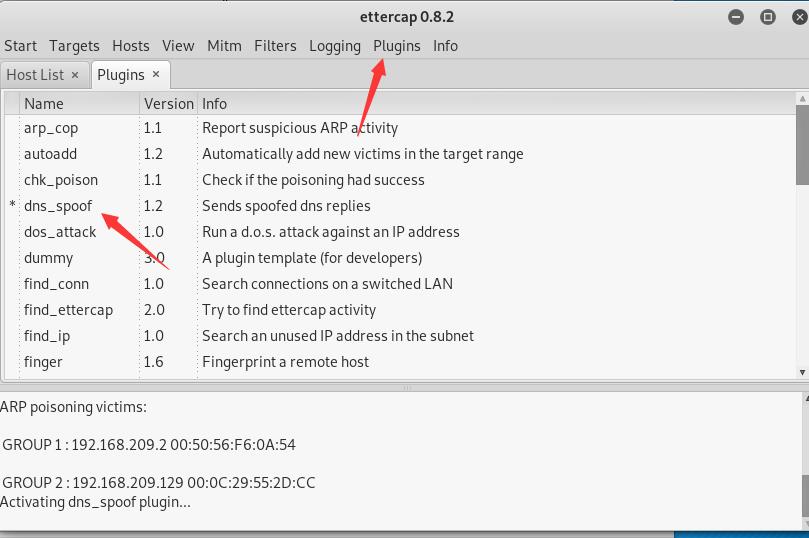

设置我之后我们选择插件进行执行了,选择

我们点击Start sniffing

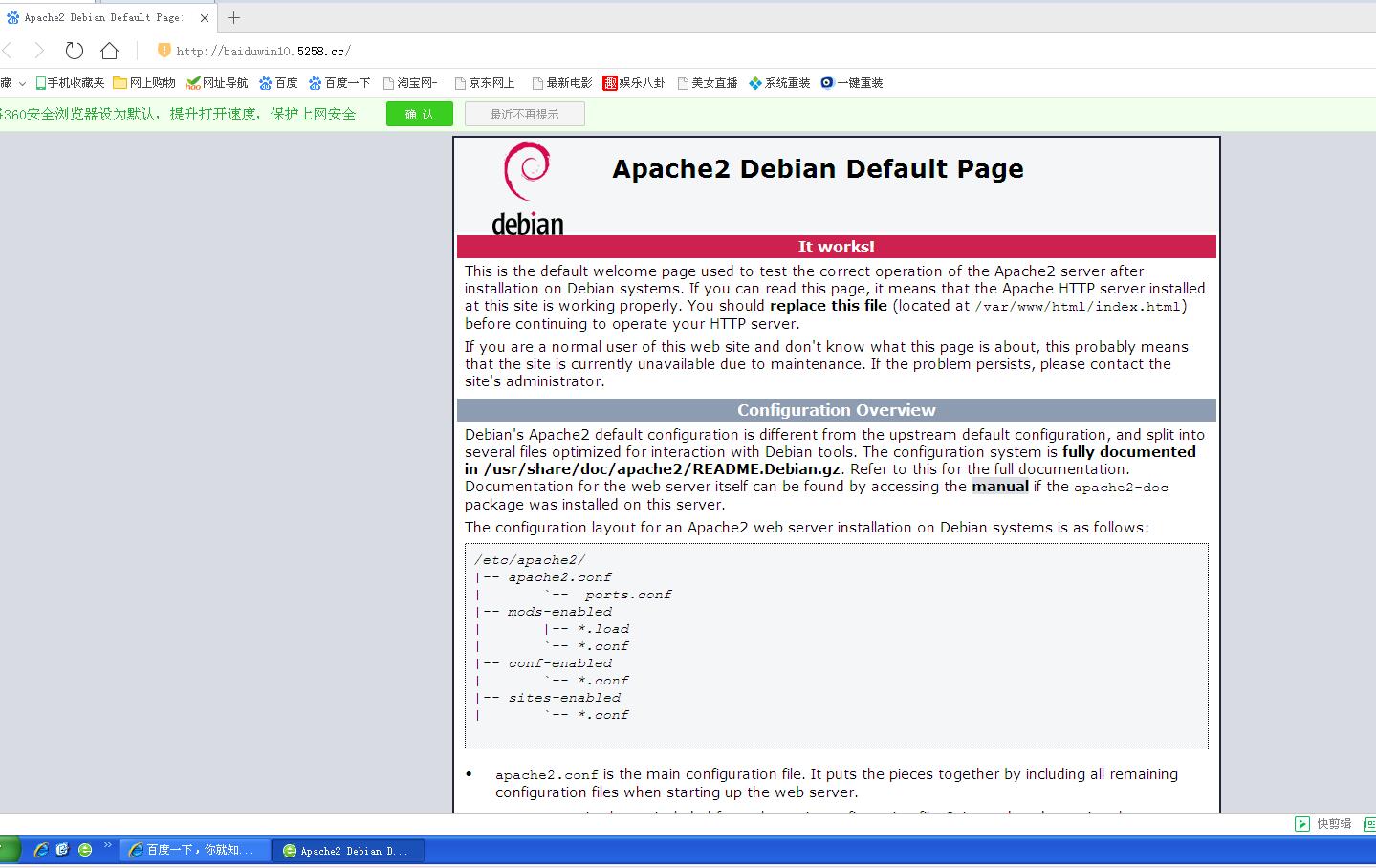

然后我们在靶机上访问百度,会看到我们的结果:

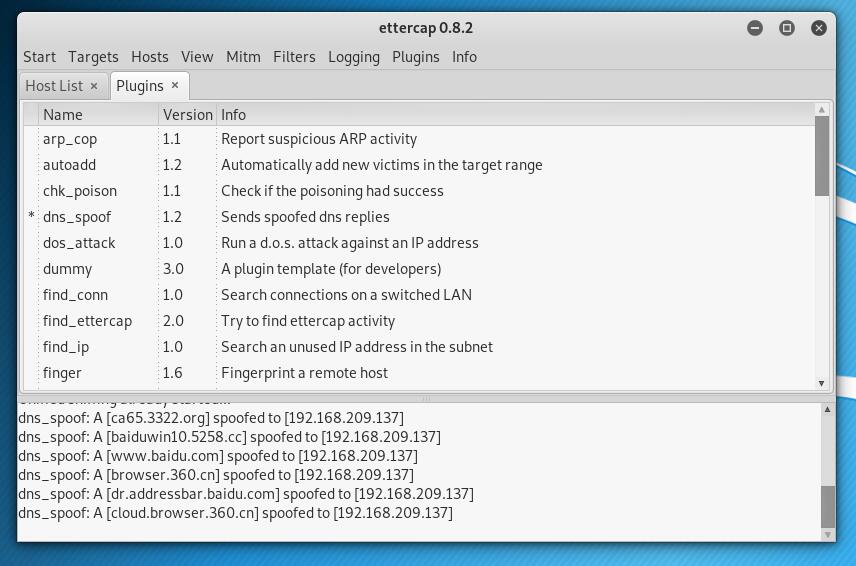

并且我们的ettercap会收到如下的信息:

到此为止,我们的劫持就成功了,这是一种比较简单的方式,下章劫持我会介绍一下如何ARP欺骗的断网攻击,这样帮助我们在渗透测试网站的时候可以拿到C段就可以C段劫持。